При необходимости частого восстановления и проверки бекапов серверов в СРК Veeam Backup and Replication, наверняка у вас появятся необходимость создания новой роли, с помощью которой можно проверить развернутую виртуальную машину. В моем случае например мне понадобилось, чтобы на почту приходило сообщение о имени виртуальной машины и ее IP-адресе, по которому можно «достучаться» для её проверки.

Что для этого надо сделать?

- заходим на сервер Veeam Backup and Replication в папку C:\Program Files\Veeam\Backup and Replication\Backup\SbRoles и копируем и вставляем сюда же один из файлов, тем самым сделав дубль одной из ролей, например у меня так создался файл SendEmailAfterRestore.xml

- заходим в файл SendEmailAfterRestore.xml и в строке между <SbRole><Id></Id> меняем идентификатор на какой-либо другой, главное чтобы он не пересекался с уже имеющимся, у меня это 4CDC7CC4-A906-4de2-979B-E5F74C44841F

- в строке между <SbRole><Name></Name> пишем любое новое имя для роли, у меня это «Send email after restore server»

- в строке между <TestScript><Name></Name> пишем название производимого действия, например у меня это «Send Email»

- в строке <TestScriptFilePath> пишем путь до скрипта, через который будет отправляться письмо, у меня это путь C:\Scripts\SendEmail.ps1. Ниже я напишу что в скрипте мы пишем

- в строке <Arguments> пишем аргументы, которые нам нужны для скрипта, в моем случае это %vm_fqdn% %vm_ip% backup-admins@mail.ru

После этого сохраняем получившийся файл SendEmailAfterRestore.xml

Создаем новый файл C:\Scripts\SendEmail.ps1 и в него вставьте следующие строки:

$arg1 = $args[0]

$arg2 = $args[1]

$recipient = $args[2]

$smtpServer = «relay.mail.ru»

$smtpPort = 25

$smtpUsername = ‘mail\VeeamUser’

$smtpPassword = ‘xxxxxxx’

$sender = ‘Veeam@mail.ru’

$Subject = «Восстановлен из бекапа сервер $arg1»

$messageBody = «Имя сервера: $arg1`nДоступен по IP-адресу: $arg2»

Send-MailMessage -To $recipient -From $sender -SmtpServer $smtpServer -Subject $Subject -Body $messageBody -Encoding UTF8

exit 0

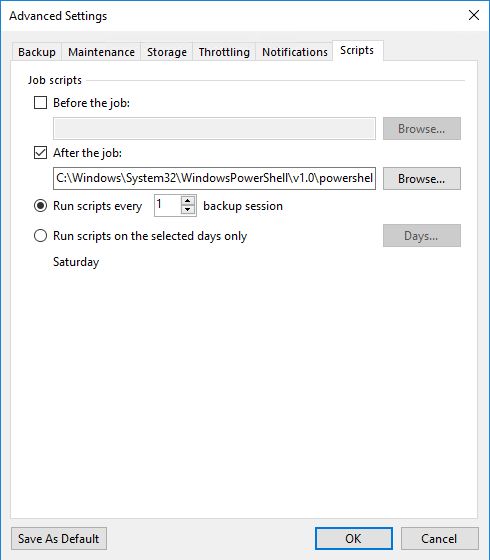

У выделенных «жирным» элементов укажите свои значения и после этого можно перезапускать консоль Veeam, в которой можно будет увидеть новую роль, как на скриншоте в начале статьи.